Защита от вирусов-шифровальщиков с S3 в 2026

Защита от вирусов шифровальщиков с S3 в 2026 году

Вирусы-шифровальщики (ransomware) блокируют доступ к данным, шифруя их с помощью криптостойких алгоритмов вроде AES-256 и RSA. Расшифровать такие данные без ключа практически невозможно, поэтому жертвы вынуждены платить выкуп — или терять всё.

Динамика и масштабы атак в цифрах

К началу 2026 года атаки перестали быть исключением: они стали нормой. По прогнозам, их число вырастет на 30–35% по сравнению с 2025 годом. В среднем компания в мире подвергается атаке каждые 11 секунд. Глобальный ущерб от киберпреступности достигнет 11,9 трлн долларов, что составляет около 11% мирового ВВП. Россия — в числе лидеров: на неё приходится от 14% до 16% всех успешных атак, особенно в промышленности и госсекторе. Средний выкуп в стране вырос с 130 млн рублей в 2023 году до 175 млн в 2024, с пиковыми требованиями до 500 млн рублей.

Недавние публичные кейсы

- Collins Aerospace (2025): Атака на цепочку поставок через систему регистрации пассажиров MUSE. Взлом системы одного поставщика программных решений. Результат: масштабные сбои в работе нескольких европейских аэропортов и авиакомпаний, переход на ручную обработку операций.

- Asahi (группировка Qilin): Атака на японского производителя пива с использованием тактики двойного вымогательства. Результат: остановка производства на большинстве заводов, прекращение приема заказов и похищение 27 ГБ конфиденциальных данных.

- Мэрия г. Чебаркуль (LockBit, 2025): атака на российское муниципальное учреждение. Город отказался платить выкуп; предоставленный хакерами «бесплатный дешифратор» оказался нерабочим.

- Российский онлайн-магазин (2025): компрометация через систему «1С». Результат: Шифрование данных, удаление 30% резервных копий и требование выкупа в размере 20 млн рублей.

От шифрования — к двойному вымогательству

Современные злоумышленники действуют изощрённее. Они не просто шифруют данные — они сначала крадут их, а затем угрожают опубликовать, если вы не заплатите. Это так называемое двойное вымогательство. Оно наносит репутационный ущерб и влечёт регуляторные штрафы — даже если вы отказываетесь платить за расшифровку.

Ещё одна опасная тенденция — целенаправленные атаки на резервные копии. В 93% случаев шифровальщики пытаются уничтожить бэкапы, чтобы лишить вас возможности восстановиться. Для этого они используют украденные учётные данные администраторов, автоматизируют поиск уязвимостей с помощью ИИ и внедряют автономные компоненты вредоносного ПО.

Традиционные методы защиты больше не работают

Традиционные методы уязвимы:

- Файловые протоколы (SMB/NFS) позволяют вирусам модифицировать данные «на месте».

- Бэкапы на постоянно подключённых дисках шифруются вместе с основной системой.

- Ленточные накопители (tape) обеспечивают оффлайн-защиту, но восстановление с них слишком медленное — до часа на 1 ТБ.

- Украденные учётные данные дают злоумышленникам полный доступ к хранилищам.

В этой ситуации on-premise S3-хранилища становятся фундаментом киберустойчивой архитектуры. Благодаря неизменяемости (Object Lock/WORM), версионности и гранулярному контролю доступа они создают изолированную зону, где всегда остаётся «чистая» точка восстановления — даже если вся остальная инфраструктура скомпрометирована.

Почему S3 это основа современной защищенной инфраструктуры

S3 принципиально отличается от классических файловых систем:

- Нет «редактирования на диске». Данные изменяются только через REST API (PUT/GET), а не напрямую на примонтированном диске. Это усложняет работу шифровальщикам, ориентированным на SMB/NFS.

- Версионность по умолчанию. При любом изменении сохраняется предыдущая версия объекта. Если вирус зашифрует файл, оригинал останется нетронутым.

- S3 API — стандарт де-факто. Все современные системы резервного копирования (Veeam, Commvault, Retrospect) используют S3 как целевой слой, что позволяет легко применять политики Object Lock и другие механизмы защиты.

- On-premise — это контроль. Вы сами управляете физическим доступом, ключами шифрования и местом хранения данных — критически важно для соответствия 152-ФЗ и защиты коммерческой тайны. Кроме того, локальное хранилище можно изолировать от основной сети (air-gapping), а серверное шифрование делает украденные данные бесполезными для злоумышленников.

Как работает защита на техническом уровне

Неизменяемость через Object Lock (WORM)

Object Lock гарантирует, что записанные данные нельзя изменить или удалить до истечения срока удержания — даже с правами администратора.

- Compliance Mode — самый строгий уровень: никто не может удалить объект, пока не истечёт срок. Идеален для критических бэкапов.

- Governance Mode — гибче: удаление возможно только у пользователей с особыми привилегиями.

Версионность + мониторинг = раннее обнаружение

Каждая попытка шифрования создаёт новую версию объекта, оставляя оригинал нетронутым. Но главное — это возможность обнаружить атаку до её завершения. Логирование всех API-вызовов (PUT, DELETE) и передача их в SIEM/XDR позволяет выявлять аномалии: массовое создание версий, неожиданные изменения политик, подозрительные запросы на удаление. При обнаружении угрозы система может автоматически отозвать ключи доступа и поместить активность в карантин — без остановки бизнес-процессов.

См. включение версионирования в бакете ЗАКРОМА.Хранение.

Защита на уровне дисков (Erasure coding)

S3-хранилище ЗАКРОМА.Хранение использует “помехоустойчивое кодирование” erasure coding (EC): данные разбиваются на фрагменты и распределяются по разным дискам и серверам. Заражение одного узла не приведёт к потере всей копии. А благодаря bit rot protection система автоматически восстанавливает повреждённые блоки при чтении.

Контроль доступа и шифрование

- В S3 можно реализовать принцип минимальных привилегий: учётные записи для бэкапа должны иметь права только на запись (

PutObject), но не на удаление (DeleteObject). - Шифрование на стороне сервера исключает риск двойного вымогательства, т.к. даже при похищении данных они не смогут быть расшифрованы залоумышленником.

Барьер Air-gapping: не только физический, но и логический

Раньше «воздушный зазор» означал физическое отключение носителей. Сегодня задачу можно решить с помощью логической изоляции: S3-кластер в отдельной сетевой зоне (VLAN/VPC), с выделенными учётными данными, недоступный из основной инфраструктуры. Такой подход сочетает скорость дискового восстановления (минуты вместо часов) с уровнем безопасности, сравнимым с лентами.

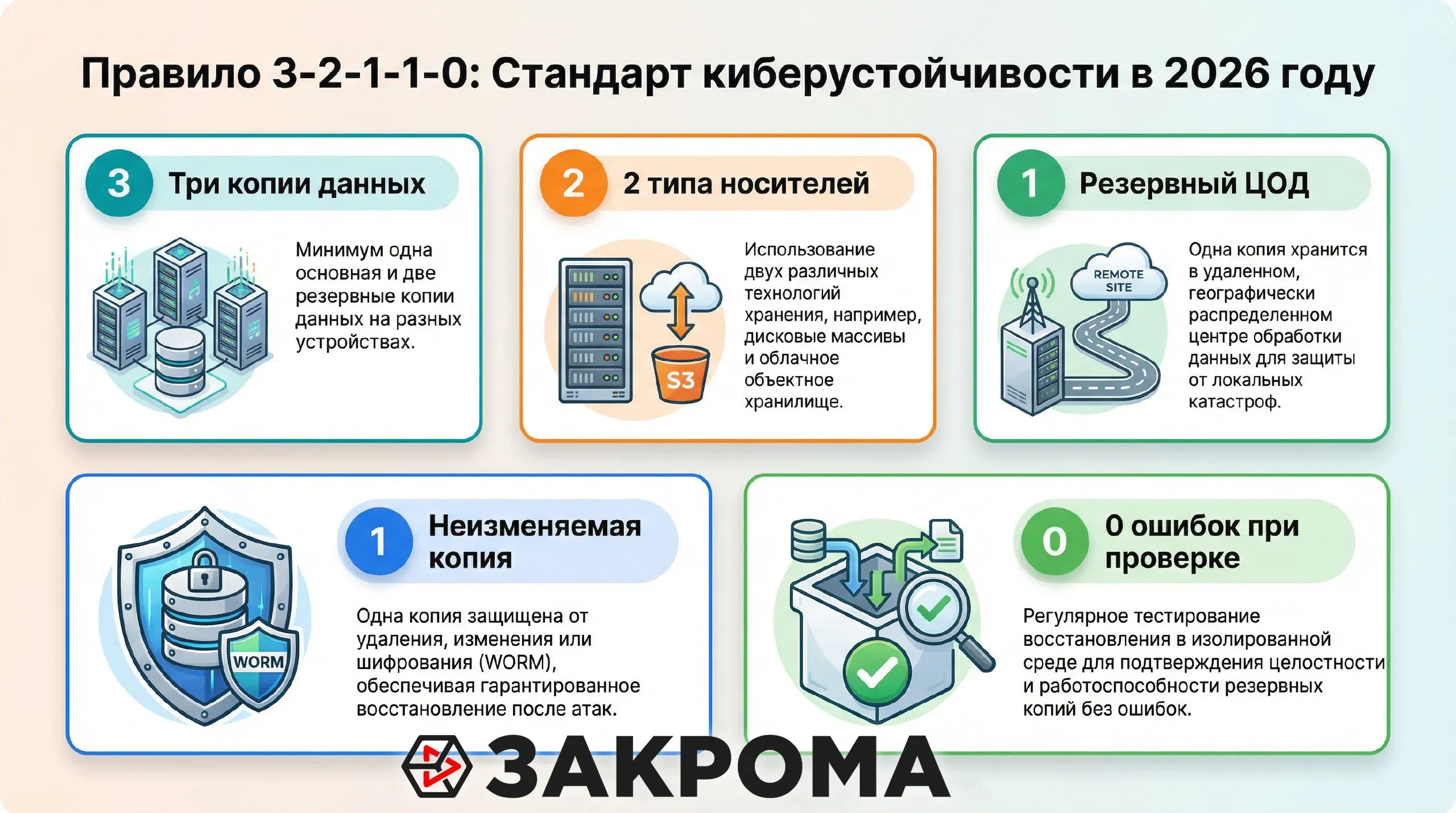

Новая золотая формула: 3-2-1-1-0

Классическое правило «3-2-1» (три копии, два типа носителей, одна вне площадки) устарело. В 2026 году актуальна модель «3-2-1-1-0»:

- 3 копии данных

- 2 типа носителей

- 1 off-site копия

- 1 иммутабельная (неизменяемая) копия

- 0 ошибок при проверке восстановления

On-premise S3 идеально подходит для роли иммутабельного слоя. Здесь данные защищены Object Lock, а организация сохраняет полный контроль над ключами и физическим доступом.

Рекомендуемая иерархия хранения:

- Production — рабочие данные.

- Performance Tier — быстрый буфер для оперативного восстановления (RTO до 15 минут).

- Capacity Tier (S3) — иммутабельный слой с Object Lock.

- Archive Tier — долгосрочное хранение (например, в защищённом облаке или на лентах).

Срок неизменяемости для операционных данных стоит установить на 30–90 дней — этого достаточно, чтобы перекрыть типичное «окно скрытности» атаки.

Практические шаги к защите от шифровальщиков

- Включите версионность и Object Lock во всех бакетах с бэкапами. Для критических данных используйте режим Compliance.

- Изолируйте S3-хранилище: отдельная сеть, выделенные учётные записи, запрет на использование корпоративных доменных аккаунтов.

- Настройте строгий IAM: права только на запись, MFA для администрирования, запрет на SSE-C.

- Интегрируйте с SIEM/XDR: мониторьте массовые PUT/DELETE-операции.

- Тестируйте восстановление ежемесячно в изолированной песочнице.

- Соблюдайте правило 3-2-1-1-0 — и убедитесь, что «1 иммутабельная» копия действительно защищена.

- Поддерживайте инфраструктурную гигиену: своевременно обновляйте ПО, мигрируйте с устаревших систем, исключите утечку учётных данных через ИИ-ассистенты.

- Внедрите регулярное бэкапирование данных S3 на отчуждаемые носители. Смотрите настройку бэкапирования в ЗАКРОМА.Хранение.

Заключение

Успех защиты бизнеса определяется не тем, удастся ли избежать атаки, а тем, насколько быстро вы восстановитесь после неё. On-premise S3-хранилища, такие как ЗАКРОМА.Хранение, становятся последним рубежом обороны: благодаря Object Lock и версионности они гарантируют наличие «чистой» точки восстановления даже при полной компрометации инфраструктуры.

Инвестиции в такую архитектуру — это не просто защита данных. Это стратегический вклад в непрерывность бизнеса, цифровой суверенитет и уверенность в том, что вы никогда не окажетесь на коленях перед вымогателями.

Читайте также: